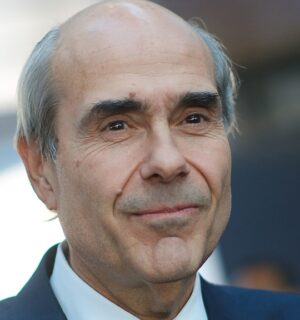

Entrevista con el doctor Jorge Díaz, fiscal de Corte y procurador general de la Nación.

EN PERSPECTIVA

Jueves 03.12.2015, hora 8.17

EMILIANO COTELO (EC) —Hace dos años que se viene discutiendo sobre El Guardián, un sistema informático para interceptar comunicaciones que el Ministerio del Interior (MI) decidió comprar en Brasil. La polémica se centraba en los límites de ese espionaje policial y las garantías que debe dar el Estado para que no se vulnere el derecho a la privacidad de las personas.

Este martes el MI, la Suprema Corte de Justicia (SCJ) y la Fiscalía General de la Nación (FGN) firmaron el protocolo mediante el cual coordinarán el uso de esta tecnología. En ese acto las autoridades destacaron que El Guardián implica una mejora en materia de garantías, porque permite centralizar la investigación de comunicaciones, que hasta ahora se realizaba en 22 modalidades diferentes, incluidas las de cada una de las jefaturas departamentales del país. Además, el subsecretario del Interior, Jorge Vázquez, aseguró que nadie será escuchado o seguido en sus comunicaciones si no está involucrado en una actividad ilícita.

De todos modos, muchas preguntas siguen arriba de la mesa. ¿Debemos inevitablemente resignar algo de privacidad en pos de la seguridad? ¿Este protocolo garantiza que el software no será utilizado para intervenciones ilegales?

Sobre estos temas vamos a conversar con el fiscal de Corte, doctor Jorge Díaz.

Usted ha visto funcionar El Guardián en Brasil, conoce su funcionamiento, conoce sus capacidades. ¿Qué evaluación hace?

JORGE DÍAZ (JD) —Yo tengo una idea muy global y muy genérica del funcionamiento de El Guardián; o muy teórica, lo que vi en la práctica es nada más que una pequeña muestra de la potencialidad de este software. Sí tengo el conocimiento teórico de las posibilidades que tiene, por haberlo estudiado oportunamente.

EC —¿Se adecua a las características del delito en Uruguay? ¿Era necesario contar con este instrumento?

JD —Primero, la investigación de los delitos de crimen organizado, en particular aquellos delitos que más presentes pueden estar en el país, como lo que conocemos como los tráficos –el tráfico de personas, el tráfico de drogas, el tráfico de armas, que son aquellas actividades más redituables para las organizaciones criminales–, requiere de la utilización de técnicas proactivas de investigación criminal, entre las cuales está la vigilancia electrónica. Eso ha sido ya definido no solamente en el Uruguay, sino a nivel internacional en prácticamente todos los países del mundo. Creo que no hay un solo país en el mundo que no tenga regulada la vigilancia electrónica como una técnica de investigación proactiva.

EC —Usted tiene experiencia en esta materia, fue juez de Crimen Organizado.

JD —Sí, efectivamente. La pregunta es si este equipamiento adquirido por el Estado uruguayo se adecua a las necesidades que tienen la fuerza de seguridad y la justicia en el Uruguay para investigar los delitos de crimen organizado que acá se cometen. Y la respuesta es afirmativa, la respuesta es sí. En primer porque estamos dando un paso significativo en camino hacia las garantías. En el momento actual existen 22 sistemas de interceptación legales, que están funcionando en forma concomitante en el Uruguay, o estaban funcionando, sin coordinación entre ellas, sin una autoridad que centralizara toda esa información. A tal punto que por ejemplo cuando el senador Pedro Bordaberry solicitó informes a la SCJ respecto de la cantidad de interceptaciones que existían en el Uruguay, la Corte tuvo que solicitarle informe a cada uno de los juzgados para saber qué cantidad de números de teléfono –específicamente ese dato, que era el que podría brindar, porque había otra información que era de carácter reservado– [estaban interceptados], porque la Corte no tenía, el Poder Judicial no tenía, la Fiscalía no tiene ese control. Y si me apura, el MI, si quiere tenerla, tiene que requerirla a cada una de las unidades. Evidentemente es un sistema absolutamente fraccionado, distorsionado, con falta de controles, con falta de auditorías, que hasta ahora ha venido funcionando sin ninguna denuncia de abuso –lo que habla bien de los operadores del sistema–, por lo menos no se han dado en Uruguay situaciones como las que se pueden haber dado en otras partes del mundo, donde la información colectada en una investigación criminal puede luego ser utilizada con fines espurios.

Hasta ahora veníamos funcionando de esa manera artesanal, casera, a la uruguaya, atada con alambre. Era necesario, era imprescindible dar este paso, no solamente en el terreno de la eficacia y de la eficiencia, sino también en el terreno de las garantías.

EC —Esta tecnología, El Guardián, permite que al mismo tiempo 30 personas accedan a la vigilancia en tiempo real del tráfico que generan hasta 800 celulares y 200 teléfonos fijos. También habilita a crear cuentas espejo de hasta 100 casillas de correo electrónico y a monitorear hasta tres redes sociales. ¿Algún detalle más que le parezca importante?

JD —No, creo que la información que se ha hecho pública es más que suficiente.

EC —Le propongo revisar cómo se llegó al protocolo que se firmó el martes. La compra del sistema se hizo en junio de 2013 mediante una resolución presidencial que, si bien tomó estado público, se dijo que debía mantenerse en secreto. Recién en mayo de este año se conformó una comisión con técnicos del MI y la SCJ para elaborar un protocolo de implementación.

Durante estos dos años, sobre todo a partir de una publicación en el diario El País, el MI explicó varias veces, ante cuestionamientos de la oposición que El Guardián da más garantías que los actuales sistemas de interceptación, pero no había aclaraciones a propósito de cómo iba a ser utilizado. En marzo de este año, el Centro de Archivo y Acceso a la Información Pública (Cainfo) solicitó ante la justicia que se difundiera el protocolo, si era que existía, pero el Tribunal de Apelaciones lo negó, dándole la razón al MI. ¿Cómo evalúa todo este debate de dos años?

JD —La primera evaluación que hago es que, con la mejor buena intención de todos los participantes en el debate, lo que va a pasar es que cuando se ponga en funcionamiento el sistema ya va a ser viejo.

EC —¿Por qué?

JD —Porque las tecnología todos los días están cambiando, todos los días se desarrollan nuevas tecnologías que permiten la comunicación entre personas y todos los días se crea software que encripta las comunicaciones. A su vez, por otro lado existe otra industria que desencripta, y así, en esa carrera tecnológica estamos desde hace muchísimos años. Usted puede tener una tecnología que permite interceptar determinado tipo de comunicaciones, pero si demora cuatro o cinco años en ponerla en funcionamiento, cuando la ponga en funcionamiento las comunicaciones que en ese momento se estén dando ya no van a ser las mismas que tuvo en cuenta cuando adquirió el equipo.

EC —¿La demora de dos años en poner en funcionamiento El Guardián se debió al debate político?

JD —No, no, no estoy hablando del debate político, estoy hablando del debate entre los distintos operadores. La demora en la puesta en funcionamiento de El Guardián se ha debido a distintas cuestiones, entre otras, a la necesidad de tener absolutamente claro cuál iba a ser el procedimiento.

EC —Yo iba a su evaluación a propósito de esta discusión que se dio no solo a nivel político, sino también con ONG, sobre cómo se iba a utilizar este sistema.

JD —Las discusiones son todas bienvenidas.

EC —Está bien, pero ¿las autoridades no debieron haber sido más transparentes desde un principio?

JD —Esa es una pregunta que habría que hacerle al MI. Desde el punto de vista de la Fiscalía tenemos absolutamente claro cómo funciona el sistema y cuál es el régimen legal. Por ejemplo, anoté dos cosas de su introducción. Una relacionada con el tema de que no se va a violar la privacidad de las personas. La utilización de técnicas proactivas como la vigilancia electrónica y la interceptación telefónica implica una violación de la privacidad, no se puede hacer eso sin violar la privacidad de las personas. Lo que pasa es que el derecho a la privacidad o a la intimidad, como todo derecho humano fundamental, reconocido en los tratados internacionales y en la Constitución de la República, es un derecho que admite limitaciones. Absolutamente todos los tratados internacionales de derechos humanos que Uruguay ha suscrito y ratificado establecen que esos derechos admiten limitaciones por razones establecidas por ley, por razones de interés general. Excepto la vida, obviamente, como derecho fundamental.

Nuestra Constitución de la República, nuestra Constitución política, establece en toda esa enumeración de derechos que esos derechos admiten limitaciones establecidas por ley por razones de interés general.

EC —Eso está claro.

JD —Está bien, pero la ley ya lo permite, antes de la existencia de El Guardián, mucho antes de la existencia de El Guardián o de estos sistemas, porque el legislador, por razones de interés general, autorizó al Poder Judicial a disponer esta vulneración. O sea, no es una no vulneración del derecho a la intimidad, es una vulneración del derecho a la intimidad autorizada por el legislador en función de una autorización genérica que hizo el constituyente en forma previa.

La segunda aclaración, usted cita las palabras del viceministro Vázquez cuando dice que nadie va a poder ser escuchado sin autorización judicial. Es obvio, y si alguien es escuchado sin autorización judicial, quien realiza eso comete un delito. O sea, no es necesario aclarar lo que está claro. Si alguien intercepta alguna comunicación de una persona sin autorización judicial, sin pedido al fiscal y sin autorización judicial en este país, está cometiendo un delito.

EC —Eso también es obvio. La inquietud viene a propósito de cómo se va a emplear una tecnología tan potente como esta, teniendo en cuenta hasta la experiencia de otros países, de la que se ha hablado tanto.

EC —Está bien, pero por ejemplo en Estados Unidos, durante la autorización de la ley patriótica, el Estado podía interceptar teléfonos sin necesidad de autorización judicial. Eso en Uruguay no está planteado, nadie se atreve siquiera a insinuarlo. En Francia, hace no poco tiempo, también hubo una autorización para realizar interceptaciones telefónicas sin autorización judicial. Es decir, depende de cada país y de cuáles son las garantías previas para eso. En el Uruguay está claro que para desarrollar un proceso de vigilancia electrónica tiene que haber un pedido fiscal, a solicitud de la autoridad policial –porque la autoridad policial o la autoridad administrativa es la que efectivamente desarrolla en la práctica la investigación– y una autorización judicial.

El mecanismo hasta ahora es: la policía se lo solicita al fiscal, el fiscal si entiende pertinente la investigación se la pide al juez; el juez si la entiende pertinente, adecuada –porque el juez tiene que contemplar determinados requisitos a la hora de autorizar una interceptación telefónica–, la autoriza, por un tiempo determinado, emite un oficio en papel que va a la telefónica, que produce ese “enganche” y se empieza a interceptar el teléfono.

Después hay un sistema de almacenamiento, de control de esa información, y está regulado por la ley qué es lo que se incorpora al expediente judicial, cómo se incorpora, cómo se protocoliza y los controles que tiene la defensa a la hora de incorporar. Porque así usted tenga las pruebas de que la persona a quien le interceptó el teléfono cometió un delito, esa persona tiene derecho a su intimidad y a su privacidad. El hecho de cometer delitos no implica que pierda el derecho a la intimidad. Y hay toda una serie de información que es colectada durante una investigación criminal –y créame que sé de lo que estoy hablando– que luego tiene que ser preservada y resguardada porque poco o nada tiene que ver con los delitos que se están investigando.

EC —A eso voy, por ejemplo en cuanto a las inquietudes que un sistema tan potente como este genera.

JD —Pero ese problema lo tiene con el actual. Me causa un poco de gracia la despreocupación por lo que existe hasta ahora.

EC —Pero ¿qué pasa si usted, Jorge Díaz, que no tiene nada que ver con el mundo del delito, se comunicó, sin saberlo, con una persona, un amigo que resulta que tenía el teléfono intervenido porque era sospechado de un delito? Usted en esa comunicación habla, dice cosas, habla de su vida privada. ¿Qué pasa con eso que es su comunicación, no la del señor que está siendo investigado?

JD —Hasta ahora esa información se ha colectado, se ha almacenado y no ha sido utilizada en ninguna investigación criminal.

EC —¿Qué garantías existen para esa persona que termina escuchada sin que tenga nada que ver?

JD —La garantía la establece la ley cuando establece que es el juez el responsable del almacenamiento de esa información. Y obviamente, si el juez es el responsable del almacenamiento de esa información, es responsable si esa información se difunde. La ley establece además –eso también está regulado– que la información puede ser destruida una vez que se dicta la sentencia de condena, una vez que el juicio criminal finaliza.

EC —Se puede destruir esa información. ¿Se destruye? Porque el que terminó investigado sin tener nada que ver supongo que quiere que eso no quede archivado en ningún lado, que sus conversaciones no queden archivadas en ningún lado.

JD —Si esa información no dio lugar a juicio tiene que ser destruida, no es necesario que sea almacenada. Acá hay un interés del Estado, de la sociedad organizada en el Estado, de investigar determinado tipo de delitos. No cualquier delito, determinado tipo, porque el juez tiene que tener en cuenta, a la hora de disponer una interceptación, la proporcionalidad entre la gravedad del delito que investiga y la vulneración al derecho a la intimidad que implica la utilización de la técnica. Es decir, no se puede utilizar esta técnica para investigar cualquier delito. Una vez que esa investigación se desarrolla, si no se llega a nada, esa información no debe ser almacenada. Punto uno.

Punto dos. Si se llega a algo, como generalmente se llega, a la imputación a una determinada persona de algún delito grave, esa información debe ser almacenada, por un tema de garantía del imputado. Porque la ley establece que el juez colecta la información que incorpora al expediente, que tiene que ser labrada en actas, protocolizada e incorporada al expediente. ¿Qué pasa con lo que no está protocolizado e incorporado al expediente papel? La defensa tiene derecho a controlar eso, porque tiene derecho a controlar que la selección que hizo el juez de ese material colectado sea adecuada y que no existan dentro del material que no fue incorporado elementos que le puedan servir a su posición en juicio, a la posición de su defendido. Es por eso que se da el almacenamiento, nada más que por eso, para que la defensa pueda controlar. Y evidentemente eso se mantiene mientras dura el juicio, porque mientras dura el juicio la defensa puede estar revisando esa prueba. Una vez que el juicio finaliza, la sentencia está dictada y firme, no tiene ningún sentido continuar almacenando eso.

EC —Pero ¿efectivamente se borra?

JD —Francamente no lo sé. Debería borrarse.

EC —Otra inquietud. Teóricamente podría ocurrir que El Guardián fuera utilizado por fuera de la coordinación MI-Poder Judicial-Fiscalía de Corte.

JD —Quien eso hiciera cometería un delito.

EC —Sí, de acuerdo…

JD —No, de acuerdo no, sería muy grave.

EC —Pero la pregunta es cómo se frena, cómo se evita eso. Por ejemplo, pensemos: un funcionario policial que actuara por su cuenta; un funcionario policial que recibiera órdenes secretas de un superior; un tercero que aprovechara esta herramienta clandestinamente…

JD —Tendría que engañar a un fiscal y a un juez, para empezar.

EC —Sí; pasa, ha pasado en el mundo.

JD —En el Uruguay, por lo menos hasta donde yo tengo noticia, no ha pasado. El funcionamiento regular es que un funcionario policial –porque no otra persona puede ser– que quiera solicitar la interceptación de un teléfono se lo tiene que pedir a un fiscal, tiene que convencer a ese fiscal y el fiscal después tiene que convencer al juez, o junto con la autoridad policial tendrá que convencer al juez, y el juez firmarlo. Si eventualmente pasara… porque estamos hablando ya de la condición humana, no del software. No hay software en el mundo que pueda evitar la condición humana del corrupto.

EC —El corrupto o intereses oscuros que puedan estar de por medio.

JD —Es una forma de corrupción. Llegado el caso, si eso pasara, quien así lo hace está cometiendo un ilícito.

EC —Por eso se hablaba mucho del protocolo, se reclamaba el protocolo. Un sistema como este, tan sofisticado, El Guardián, ¿está configurado para impedir su utilización si no están dadas las autorizaciones correspondientes?

JD —La información que yo tengo es que en el Uruguay no es posible interceptar un teléfono si no es mediante una orden judicial.

EC —Pero la pregunta es si este sistema en particular tiene salvaguardas tecnológicas que impidan que se lo use si no están de por medio las autorizaciones correspondientes.

JD —La información que yo tengo es que efectivamente es así, que no es posible interceptar un teléfono si no interviene la compañía telefónica. Acá hay una trilogía clara o un cuadrado, que es autoridad policial, Fiscalía, Justicia –un juez–, empresa telefónica. Para interceptar un teléfono es necesario que el software tenga una firma digital de un juez, de lo contrario esa interceptación no se produce. Por ese lado no tengo mayores aprehensiones. Sí puede pasar lo que usted me plantea de la condición humana, qué pasa si engañan al juez.

EC —No, que engañen al juez no, que utilicen el sistema sin autorización del juez.

JD —No, creo que en eso están dadas las garantías. No soy un experto en informática, pero la información de que dispongo es que no es posible que se realice una interceptación telefónica sin la orden escrita de un juez. Y si llegara a pasar, quien lo hace está cometiendo un delito y debe ser reprimido y sancionado con todo el peso de la ley. Es más, sería una conducta muy grave, porque no solamente cometería un delito de vulneración del derecho a la intimidad, sino que estaría poniendo en riesgo la utilización de herramientas que son necesarias para la investigación criminal. Habría que ser muy severo.

***

EC —A partir de consideraciones como las que recién exponía, el senador Javier García es uno de los dirigentes que entienden que debería legislarse a propósito de interceptación de comunicaciones. El tema de las escuchas legales está regulado por el artículo 5 de la ley 18.494, la Ley de Control y Prevención del Lavado de Activos y Financiamiento del Terrorismo, pero el senador García señalaba que hay que actualizar la normativa, que incluso el desarrollo tecnológico que ha habido desde que se aprobó esa ley lo impone. ¿Qué dice usted?

JD —Yo participé en la redacción de ese artículo. Esa ley nació después de la segunda evaluación conjunta que hicieron Gafisud (Grupo de Acción Financiera de Sudamérica) y el Fondo Monetario Internacional en Uruguay por la norma de prevención de lavado en el año 2006. Se creó una comisión que integramos el doctor Leonardo Costa, el doctor Gabriel Adriasola, la doctora Olga Carballo y quien habla. Fuimos los redactores originales de ese anteproyecto de ley que luego el Poder Ejecutivo transformó en proyecto al enviarlo al Parlamento y el Parlamento en ley al aprobarlo.

Nosotros entendemos que la redacción en principio contempla prácticamente todas las hipótesis. Pero no me niego a sentarme en una mesa todas las veces que sean necesarias o en una comisión parlamentaria o en una mesa de discusión o en un ámbito académico a ver cuáles son las mejoras que se le pueden hacer. Al contrario, personalmente y como institución estamos abiertos y dispuestos a trabajar en todo aquello que sea en aras de preservar las garantías y los derechos de los ciudadanos, a escuchar los planteos y a contribuir en encontrar soluciones. No podría ser de otra manera. Por lo tanto, el senador Javier García sabe perfectamente que puede contar con nosotros para este tipo de trabajo. Obviamente luego se generará el debate político en el Parlamento. En definitiva tengo muy claro, más allá de mis responsabilidades, que hay temas que son responsabilidades políticas, que son responsabilidades del Parlamento nacional. Pero para trabajar, cuente conmigo. El senador sabe que puede contar conmigo.

EC —Como repasábamos, durante estos dos año se discutió mucho a propósito de cuál era el protocolo de uso de El Guardián. Y esta semana, cuando se produjo este acto MI-SCJ-FGN, algunas de las noticias dijeron “ahora se difunde el protocolo, ahí está el protocolo”. No es lo mismo, este es un protocolo, pero no es el que se venía reclamando. Este es el protocolo por el cual se va a coordinar la actuación entre estos organismos.

JD —Este protocolo lo que hace, en lo que a nosotros corresponde, es la coordinación de las cuatro partes, porque hay una cuarta pata que son las operadoras, que aparece mencionada pero obviamente no firma el protocolo, porque eso está regulado por otra vía. Las tres instituciones que preceptivamente deben participar cada vez que se dispone una vigilancia electrónica están mencionadas y están claras cuáles son las obligaciones y sobre todo está bien claro cuál es el procedimiento para que un juez termine disponiendo una interceptación.

EC —¿Podemos repasar cómo es? Porque introduce otro elemento, un software llamado SAIL (Sistema Administrativo de Interceptaciones Legales), que no es El Guardián, es un anexo a El Guardián.

JD —Es el software que controla el flujo de solicitudes de interceptación y por el cual se disponen las interceptaciones. Eso es el registro de auditoría más importante, porque ahí queda absolutamente registrado cuándo la autoridad administrativa solicita al fiscal una interceptación, qué dependencia administrativa interviene, quién es el oficial que dirige esa comunicación, a qué fiscal se dirigió, cuál fue la respuesta del fiscal –porque el fiscal puede entender que el mecanismo tiene que ser utilizado o no; si entiende que no, queda registrada la respuesta, si entiende que sí también queda registrada la respuesta, con una solicitud al juez– y queda registrada la resolución del juez, qué juez lo dispuso, en qué minuto y a qué hora, por cuánto tiempo. Esa creo que es la auditoría fundamental, es lo que permite luego controlar con lo que tiene la compañía telefónica. Toda interceptación que esté por fuera de eso es ilegal y es delito. Y eso queda en un solo software, no va a suceder más lo que sucede hoy, que cada vez que queremos saber cuántos teléfonos hay interceptados, quiénes lo dispusieron, qué autoridad administrativa intervino, poco menos que hay que hacer un periplo kafkiano por todos los juzgados del país para llegar a esa conclusión.

EC —Hay monitoreos, hay controles periódicos, hay revisiones. Por ejemplo en el capítulo 3 se dice que trimestralmente “desde la Unatec (Unidad de Apoyo Tecnológico) se remitirá un reporte a la SCJ sobre las interceptaciones legales gestionadas en el SAIL con el formato que oportunamente se acordará entre las partes”.

JD —Eso es una auditoría permanente, pero por otro lado el artículo 4 habla de una auditoría que puede ser en cualquier momento. En cualquier momento, tanto la Fiscalía como el Poder Judicial le pueden solicitar al MI información respecto de ese estado de situación. O sea, una cosa son los controles periódicos prestablecidos, y otra cosa son las auditorías que puedan darse ante determinadas situaciones.

EC —¿Cómo juega lo de la firma digital, de la que se habla en este procedimiento? Dice: “Si el juez aprueba la escucha después de escuchar la opinión del fiscal, estampa una firma digital en el formulario electrónico que originalmente llenó el policía”.

JD —Acá hay dos cosas. Esto no sustituye al expediente judicial, el expediente judicial sigue existiendo, allí tienen que quedar asentados todos los pasos que se dan, y la correcta fundamentación de la resolución queda asentada en el expediente judicial. Pero sin la firma digital del juez no se puede realizar la interceptación. Este es el mecanismo fundamental de garantía. Usted me podrá decir que capaz que el juez se equivoca o que no hace una correcta valoración o que dispone… Los operadores son seres humanos y pueden tomar resoluciones que pueden no ser correctas desde el punto de vista jurídico; luego eso se debatirá en el expediente y será responsabilidad del operador que lo dispuso. Lo que es importante son los controles, no es menor saber qué dependencia del MI interviene, cuál es el oficial responsable, qué fiscal fue el que intervino, cuál fue la solicitud que hizo el fiscal, cuál es el contenido de la resolución judicial. Eso todo va a quedar registrado en este software que es el SAIL. Y tiene que tener una correlación exacta con lo que pasa en el expediente judicial. Si no es así, tenemos un problema.

EC —Ayer cuando tratábamos el tema opinaban y preguntaban también los oyentes. Y llegó un correo electrónico de Germán, que quería saber: “¿Los sistemas de escucha/monitoreo utilizados anteriormente se han desmantelado o se han integrado a El Guardián? ¿Estamos seguros? ¿Comprobado?”.

JD —Nosotros institucionalmente colocamos esa condición: que una vez que empiece a funcionar El Guardián los demás sistemas tienen que ser desmantelados. Entendemos que esto es positivo en la medida en que el sistema anterior se desmantele.

EC —¿Ha ocurrido eso ya? ¿Cómo se va a verificar?

JD —No está establecido, es un compromiso institucional asumido y no tenemos razones para pensar que no va a ser así. Se imaginará que no corresponde que el fiscal de Corte vaya departamento por departamento a ver. Obviamente, en nuestras habituales recorridas por el país haremos las consultas del caso, pero la condición puesta por nosotros desde el punto de vista institucional es que una vez que El Guardián empiece a funcionar lo anterior se desmantele. Porque lo que entendemos como positivo no es solamente la eficacia o la eficiencia, sino además que aumenta las garantías. Estamos de acuerdo en la implementación de este sistema en la medida en que aumenta las garantías y que podemos saber qué es lo que está pasando.

EC —Otra pregunta que surgía era esta: “Ahora se difunde este protocolo de coordinación, pero en estos dos años, desde que se compró El Guardián, ¿no ha tenido uso?”.

JD —La información que tenemos es que no.

EC —Recién se va a utilizar cuando termine de implementarse todo este sistema de coordinación. ¿Esa es la realidad?

JD —Eso es lo que tenemos…

EC —Y para eso falta, el sistema de coordinación no está pronto, ni siquiera con el protocolo.

JD —Faltan algunos detalles relacionados con lo que tiene que ver con la comunicación, las casillas electrónicas, todo eso; se está instrumentando. No olvide que venimos de una situación de conflicto tanto en el Poder Judicial como en la Fiscalía; esperemos que esto se pueda solucionar o empezar a solucionar en algún momento, de forma tal que los técnicos puedan ponerse a trabajar, ultimar los detalles y ponerlo en funcionamiento. Esto es la voluntad política de los jerarcas de las instituciones luego de un largo periplo de discusión sobre múltiples aspectos, de reuniones entre nosotros, de reuniones con las compañías. No ha sido un trámite sencillo. Ha habido delegados de la Fiscalía, delegados del MI, delegados del Poder Judicial, reuniones, técnicos. Estamos trabajando fuertemente para que esto empiece a funcionar y lo haga con todas las garantías. Sin perjuicio, reitero, de que estamos abiertos como institución a escuchar cualquier tipo de propuesta, como la del senador García respecto a si es mejorable la legislación vigente. Con muchísimo gusto estamos abiertos a escucharlo. Es un tema lo suficientemente delicado como para que el ciudadano tenga todas las garantías.

Nota relacionada

Senador Javier García (PN): Protocolo de El Guardián “es un paso” pero “tiene que haber una ley”

Mesa relacionada

SCJ, MI y Fiscalía de Corte firmaron protocolo para poner en funcionamiento “El Guardián”

La audiencia opina…

Sobre el sistema de vigilancia electrónica “El Guardián”

***

Transcripción: María Lila Ltaif